Você sabia que é possível explorar dispositivos Android através de portas ADB abertas? Mas, antes de iniciarmos com o conteúdo e as explicações práticas, vamos entender o que é essa sigla “ADB”.

O Android Debug Bridge (ADB) é um aplicativo que pertence ao pacote SDK do Android e permite o acesso a uma interface (terminal) para que o usuário interaja com o sistema Android de um aparelho. Como o Android é baseado em Linux, podemos acessá-lo da mesma maneira quando estamos diante de uma outra distribuição e abrimos um terminal (shell).

Além disso, o ADB pode ser utilizado para instalar aplicativos no Android, desinstalar aplicativos, enviar arquivos para dentro do dispositivo, buscar arquivos, remontar partições, reiniciar o dispositivo em seus variados tipos de boot, dentre muitas outras possibilidades.

Você sabia que é possível explorar dispositivos Android através de portas ADB abertas? Mas, antes de iniciarmos com o conteúdo e as explicações práticas, vamos entender o que é essa sigla “ADB”.

O Android Debug Bridge (ADB) é um aplicativo que pertence ao pacote SDK do Android e permite o acesso a uma interface (terminal) para que o usuário interaja com o sistema Android de um aparelho. Como o Android é baseado em Linux, podemos acessá-lo da mesma maneira quando estamos diante de uma outra distribuição e abrimos um terminal (shell).

Além disso, o ADB pode ser utilizado para instalar aplicativos no Android, desinstalar aplicativos, enviar arquivos para dentro do dispositivo, buscar arquivos, remontar partições, reiniciar o dispositivo em seus variados tipos de boot, dentre muitas outras possibilidades.

Agora que o assunto foi contextualizado, vamos para a parte prática.

Encontrando portas abertas

O primeiro passo será explorar o Shodan, passando algumas queryes. De novo, antes de explanarmos o conteúdo, vamos entender (para quem não sabe) o que é esse tal “Shodan” e qual a finalidade dele.

Pois bem, o Shodan é uma ferramenta que permite buscar dispositivos conectados à Internet, podendo ser encontrados por localização, IP, latitude, longitude, dentre outros. Também pode ser descrito como um mecanismo de pesquisa de banners de serviço, que são metadados que o servidor envia de volta ao cliente. Esta pode ser uma informação sobre o software do servidor, quais opções o serviço suporta, uma mensagem de boas-vindas ou qualquer outra coisa que o cliente possa descobrir antes de interagir com o servidor.

Enquanto o Google e outros mecanismos de busca indexam apenas a web, a Shodan indexa praticamente tudo: webcams, roteadores, celulares, tablets, câmeras, iates, impressoras, smart tvs, smartwatch, instalações de tratamento de água, geladeiras, equipamentos médicos, turbinas eólicas, semáforos, máquinas de lavar e tudo mais o que você puder imaginar que esteja conectado à Internet.

Considerando o “boom” que estamos vivendo com a “Internet das Coisas” (IoT), cada dia, à medida que o mundo se torna mais conectado, mais equipamentos e dispositivos são encontrados pelo Shodan — e, muitas das vezes, isso acaba sendo prejudicial para o “dono” do dispositivo e que nem fica sabendo da indexação.

O primeiro passo será explorar o Shodan, passando algumas queryes. De novo, antes de explanarmos o conteúdo, vamos entender (para quem não sabe) o que é esse tal “Shodan” e qual a finalidade dele.

Pois bem, o Shodan é uma ferramenta que permite buscar dispositivos conectados à Internet, podendo ser encontrados por localização, IP, latitude, longitude, dentre outros. Também pode ser descrito como um mecanismo de pesquisa de banners de serviço, que são metadados que o servidor envia de volta ao cliente. Esta pode ser uma informação sobre o software do servidor, quais opções o serviço suporta, uma mensagem de boas-vindas ou qualquer outra coisa que o cliente possa descobrir antes de interagir com o servidor.

Enquanto o Google e outros mecanismos de busca indexam apenas a web, a Shodan indexa praticamente tudo: webcams, roteadores, celulares, tablets, câmeras, iates, impressoras, smart tvs, smartwatch, instalações de tratamento de água, geladeiras, equipamentos médicos, turbinas eólicas, semáforos, máquinas de lavar e tudo mais o que você puder imaginar que esteja conectado à Internet.

Considerando o “boom” que estamos vivendo com a “Internet das Coisas” (IoT), cada dia, à medida que o mundo se torna mais conectado, mais equipamentos e dispositivos são encontrados pelo Shodan — e, muitas das vezes, isso acaba sendo prejudicial para o “dono” do dispositivo e que nem fica sabendo da indexação.

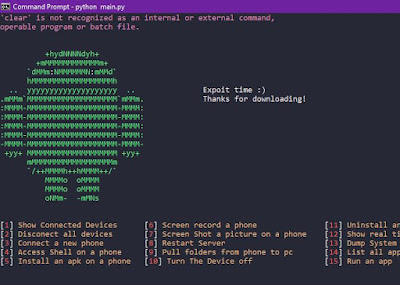

INSTALAÇÃO:

NO WINDOWS:

SCRIPT PHONESPLOIT WIN

copia a pasta do phonesploit para algum lugar..

cd PhoneSploit

pip install colorama

python2 main.py

NO LINUX OU TERMUX:

NO LINUX OU TERMUX:

cd PhoneSploit

pip install colorama

python2 main_linux.py

Postar um comentário